Wstęp do etycznego hakowania

W dzisiejszym zglobalizowanym świecie, gdzie technologie cyfrowe przenikają niemal każdy aspekt naszego życia, pojęcie „hackingu” nabiera szczególnego znaczenia. Dla wielu ludzi, słowo „hacking” może kojarzyć się z nielegalnymi działaniami, kradzieżą danych czy niszczeniem systemów informatycznych. Jednakże, rzeczywistość jest znacznie bardziej złożona i różnorodna.

Hacking, w najprostszych słowach, to umiejętność rozumienia, modyfikowania i wykorzystywania systemów komputerowych w sposób, który nie zawsze był zamierzony przez ich twórców. Może to obejmować zarówno działania nielegalne, jak i w pełni legalne, które służą poprawie bezpieczeństwa i funkcjonalności systemów informatycznych.

Warto zrozumieć kluczową różnicę między hackingiem etycznym (ang. white hat hacking) a nieetycznym (ang. black hat hacking). Etyczny hacking to działalność prowadzona za zgodą właściciela systemu, z intencją zidentyfikowania i naprawienia luk bezpieczeństwa, zanim zostaną one wykorzystane przez osoby o złych zamiarach. Z kolei nieetyczny hacking często wiąże się z naruszeniem prawa, prywatności oraz szkodzeniem innym użytkownikom sieci. Hakerzy „grey hat” balansują między etycznym i nieetycznym hackingiem, często działając bez zgody właściciela systemu, ale ujawniając luki bezpieczeństwa, aby je naprawić, a nie wykorzystać.

Historia i ewolucja etycznego hakowania

Termin „hacker” pierwotnie odnosił się do osób z dużymi umiejętnościami programistycznymi, którzy eksplorowali możliwości komputerów poza zamierzonymi zastosowaniami. MIT’s Tech Model Railroad Club jest często wskazywany jako miejsce, gdzie narodziła się kultura hakowania. Etyczni hakerzy z tamtych czasów często działali z ciekawości i chęci nauki, a nie z zamiarem wyrządzenia szkody.

W latach 80. pojęcie „hacker” zaczęło być szeroko rozumiane, ale miało negatywne konotacje. Jednakże, równocześnie zaczęły pojawiać się pierwsze grupy promujące etyczne aspekty hakowania. Film „WarGames” z 1983 roku miał duży wpływ na publiczne postrzeganie hakowania, przedstawiając scenariusz, w którym młody haker nieświadomie zagraża bezpieczeństwu narodowemu i niemalże wywołuje wojnę nuklearną. Film ten pomógł zwiększyć świadomość na temat potencjalnych zagrożeń związanych z niewłaściwym zabezpieczeniem systemów komputerowych oraz inspirując w USA Ustawę o Nadużyciach i Oszustwach Komputerowych z 1986 roku, która określiła prawną ramę dla walki z cyberprzestępczością.

Jednym z pierwszych i najbardziej znanych etycznych hakerów był Kevin Mitnick, który przeszedł drogę od hakerstwa kryminalnego do konsultanta ds. bezpieczeństwa. Mitnick zaczął swoją „karierę” jako haker już w latach 80., kiedy to włamywał się do sieci telefonicznych i komputerowych korporacji takich jak Nokia i IBM. Przełomem w jego działalności przestępczej był moment, kiedy złamał zabezpieczenia Digital Equipment Corporation (DEC) w celu uzyskania dostępu do ich oprogramowania źródłowego, co w 1988 roku doprowadziło do okrzyknięcia go „najbardziej poszukiwanym hakerem w Ameryce” i serii jego aresztowań. Po wyjściu z więzienia w 2000 roku, Mitnick przeszedł znaczącą transformację. Został konsultantem ds. bezpieczeństwa, wykorzystując swoje umiejętności i doświadczenie do edukowania firm o znaczeniu zabezpieczeń cybernetycznych. Jego historia podkreśla transformację percepcji hakerstwa z przestępczej działalności na ważną rolę w obronie przed cyberprzestępcami.

W 90. hakerzy tacy jak Tsutomu Shimomura, który pomógł w schwytać Mitnicka, i inni specjaliści ds. bezpieczeństwa zaczęli kształtować świadomość publiczną na temat potrzeby ochrony cyfrowej i etycznych aspektów hakowania. Powstawały pierwsze konferencje, takie jak DEF CON i Black Hat, które gromadziły społeczność hakerską w celu dzielenia się wiedzą i praktykami w zakresie bezpieczeństwa.

W odpowiedzi na coraz bardziej zaawansowane zagrożenia cybernetyczne, branża cyberbezpieczeństwa zaczęła również formalizować praktyki etycznego hakowania. W 1998 roku zostało założone EC-Council, organizacja, która utworzyła certyfikat Certified Ethical Hacker (CEH) w 2003 roku, definiując umiejętności i wiedzę wymaganą do prowadzenia etycznych testów penetracyjnych oraz ustanawiając standardy i praktyki dla profesjonalistów w tej dziedzinie.

W czasach współczesnych etyczne hakowanie kontynuuje ewolucję jako kluczowy aspekt obrony cybernetycznej, z narzędziami i technikami dostosowującymi się do coraz bardziej zaawansowanych technologii i metod ataków. Rozwój sztucznej inteligencji i uczenia maszynowego otwiera nowe perspektywy dla automatyzacji niektórych aspektów etycznego hakowania, podnosząc skuteczność i efektywność tych działań. Obecnie etyczni hakerzy nie tylko przeciwdziałają atakom, ale również uczą i informują społeczność o najlepszych praktykach w zakresie cyberbezpieczeństwa, wpływając na zwiększenie globalnej odporności na cyberzagrożenia.

Przykłady hackingu w słusznej sprawie

Hacking w słusznej sprawie, to działalność, która może przynieść wiele korzyści zarówno indywidualnym użytkownikom, jak i całym społeczeństwom. Oto kilka przykładów, które ilustrują pozytywne zastosowania etycznego hackingu:

- Wykrywanie luk w systemach rządowych i korporacyjnych: Etyczni hakerzy często współpracują z rządami i korporacjami, aby wykrywać i naprawiać luki bezpieczeństwa w ich systemach. Przykładowo, w 2020 roku w USA, zespół etycznych hakerów z grupy „DEF CON Voting Village” przeprowadził badania nad bezpieczeństwem maszyn do głosowania. Wykazali oni wiele luk i słabości w systemach wyborczych, co zwróciło uwagę na potrzebę ich zabezpieczenia, aby zapobiec potencjalnym naruszeniom.

- Programy bug bounty: Wiele firm technologicznych, takich jak Google, Meta czy Microsoft, prowadzi programy bug bounty, w których oferują nagrody pieniężne za zgłaszanie luk bezpieczeństwa w ich oprogramowaniu. Dzięki temu, etyczni hakerzy mogą legalnie i bezpiecznie przyczynić się do poprawy bezpieczeństwa popularnych produktów i usług. Popularne platformy bug bounty to min.: HackerOne, Bugcrowd, Synack.

- Współpraca z organami ścigania: Hakerzy często współpracują z organami ścigania w celu zwalczania cyberprzestępczości:

- W 2019 roku etyczni hakerzy współpracowali z FBI w ramach operacji przeciwko „Dark Overlord”. „Dark Overlord” była międzynarodową grupą przestępczą zajmującą się kradzieżą danych osobowych i wymuszaniem okupów. Etyczni hakerzy oraz firmy zajmujące się cyberbezpieczeństwem, takie jak Recorded Future i FireEye, pomogli FBI w śledztwie w kilku kluczowych obszarach. Działania ekspertów pomogły w identyfikacji cyfrowych śladów pozostawionych przez członków grupy, co pozwoliło na zlokalizowanie ich serwerów. W efekcie operacja doprowadziła do aresztowań kilku członków grupy oraz przejęcia jej infrastruktury.

- W 2014 roku, pomogli w rozbiciu botnetu Gameover ZeuS, który był odpowiedzialny za kradzież milionów dolarów z kont bankowych na całym świecie. Operacja, znana jako „Operation Tovar”, była wynikiem międzynarodowej współpracy między FBI, Europolem, organizacjami międzynarodowymi oraz prywatnymi firmami zajmującymi się cyberbezpieczeństwem. Etyczni hakerzy oraz specjaliści z firm takich jak CrowdStrike i Dell SecureWorks, pomogli w analizie działania botnetu, identyfikacji jego infrastruktury oraz opracowaniu technik pozwalających na jego zneutralizowanie.

- W kwietniu 2014 roku świat cyberbezpieczeństwa został wstrząśnięty odkryciem poważnej luki w protokole OpenSSL, znanej jako Heartbleed Bug (CVE-2014-0160). Luka ta pozwalała atakującym na kradzież informacji z pamięci serwerów, które miały być chronione przez szyfrowanie SSL/TLS, powszechnie używane do zabezpieczania komunikacji w internecie. Heartbleed Bug był wyjątkowo niebezpieczny, ponieważ umożliwiał atakującym dostęp do kluczy prywatnych serwerów, certyfikatów SSL, nazw użytkowników, haseł, wiadomości e-mail oraz innych prywatnych danych, które powinny być chronione. Luka mogła być wykorzystana bez zostawiania śladów, co dodatkowo zwiększało ryzyko nieświadomego naruszenia bezpieczeństwa. Etyczni hakerzy szybko zidentyfikowali problem, a następnie współpracowali z programistami OpenSSL, aby naprawić lukę i zabezpieczyć miliony stron internetowych przed potencjalnym atakiem.

- Warsztaty i szkolenia: Etyczni hakerzy często prowadzą warsztaty i szkolenia z zakresu bezpieczeństwa cyfrowego dla firm, instytucji edukacyjnych oraz indywidualnych użytkowników. Dzięki temu, zwiększają świadomość i umiejętności społeczeństwa w zakresie ochrony danych i systemów informatycznych. Najpopularniejsze z oferowanych rozwiązań to:

- Hack The Box to platforma umożliwiająca uczestnikom rozwijanie i testowanie umiejętności hakerskich poprzez rozwiązywanie zagadek i przełamywanie zabezpieczeń wirtualnych maszyn. Użytkownicy mogą uczestniczyć w regularnych konkursach i współzawodnictwie, co sprzyja uczeniu się w dynamicznym i motywującym środowisku.

- Hacking-Lab oferuje cyfrowe poligony doświadczalne, gdzie uczestnicy mogą bezpiecznie ćwiczyć umiejętności hakowania i testowania penetracyjnego. Użytkownicy mają dostęp do setek wyzwań i scenariuszy, które symulują realne ataki w kontrolowanym środowisku. Jest to doskonała opcja dla tych, którzy wolą samodzielną naukę i praktyczne doświadczenie.

- Program OSCP (Offensive Security Certified Professional) oferowany przez Offensive Security jest zorientowany na praktyczne umiejętności przeprowadzania testów penetracyjnych i zarządzania lukami w bezpieczeństwie. Jest to intensywny kurs praktyczny, który wymaga od uczestników przeprowadzenia rzeczywistych ataków na kontrolowane środowiska w bezpiecznych warunkach. OSCP jest uznawany za jedno z najtrudniejszych szkoleń w branży ze względu na jego wymagający egzamin praktyczny, który trwa w sumie 48 godzin.

- OWASP, czyli Open Web Application Security Project, to międzynarodowa organizacja non-profit założona w 2001 roku, która ma na celu poprawę bezpieczeństwa oprogramowania. Działalność OWASP koncentruje się na tworzeniu otwartych, dostępnych dla wszystkich narzędzi oraz zasobów edukacyjnych, które pomagają programistom i specjalistom ds. bezpieczeństwa w zabezpieczaniu aplikacji webowych i mobilnych. Organizacja oferuje szeroki wachlarz materiałów, w tym przewodniki, dokumentację, artykuły oraz narzędzia takie jak OWASP Top Ten, które jest regularnie aktualizowaną listą najważniejszych zagrożeń bezpieczeństwa aplikacji webowych. Ponadto, OWASP zapewnia platformę do wymiany wiedzy poprzez organizowanie konferencji, warsztatów oraz spotkań lokalnych grup, gdzie członkowie mogą dzielić się doświadczeniami i najlepszymi praktykami.

Haktywizm

Haktywizm to kontrowersyjna praktyka używania komputerowego hackingu jako formy aktywizmu politycznego lub społecznego. Celem haktywistów jest zazwyczaj promowanie zmian społecznych poprzez ujawnianie informacji, które są tajne lub trudno dostępne, oraz przeciwstawianie się pewnym działaniom rządów czy korporacji, które uważają za nieetyczne czy niesprawiedliwe. Haktywizm może przyjmować różne formy, takie jak:

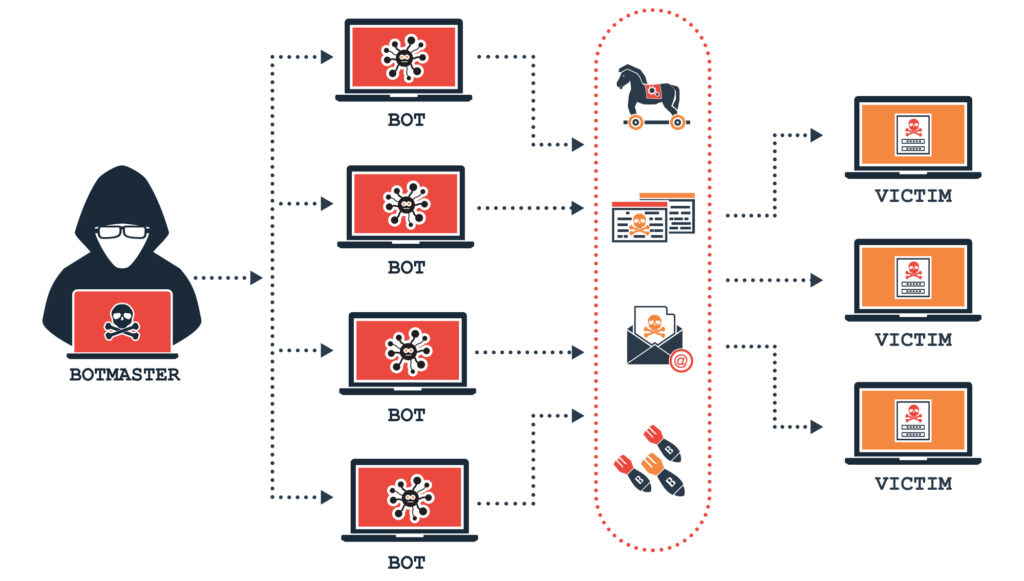

- Ataki DDoS (Distributed Denial of Service): Polegają na zasypywaniu serwerów dużą ilością zapytań w celu unieruchomienia strony internetowej lub usługi. Tego typu działania mają na celu przyciągnięcie uwagi do określonego problemu społecznego lub politycznego. Przykład: ataki przeprowadzone przez grupę Anonymous na strony internetowe firm i organizacji, które odmówiły współpracy z WikiLeaks w 2010 roku. Po tym, jak PayPal, MasterCard, Visa i inne firmy zablokowały płatności na rzecz WikiLeaks, grupa Anonymous zorganizowała operację „Operation Payback”, która polegała na atakach DDoS skierowanych na strony tych firm

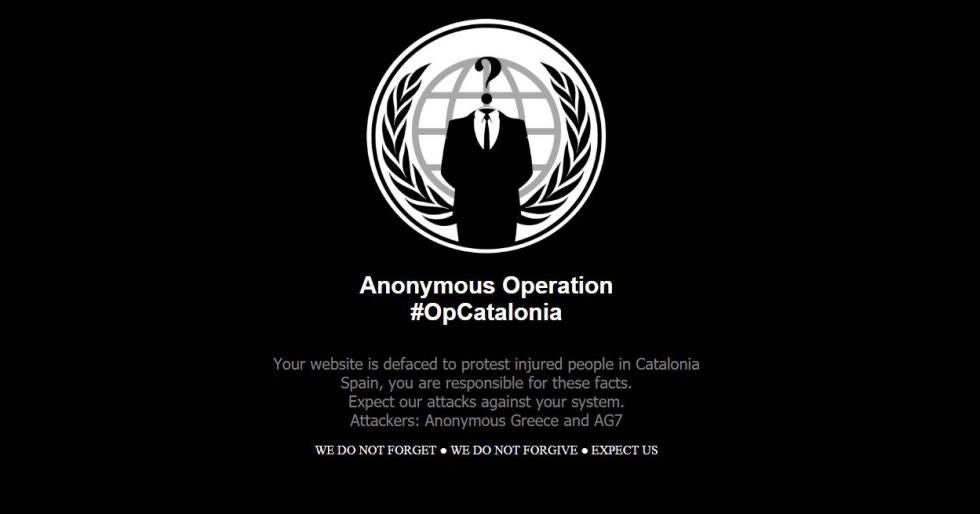

- Defacement strony internetowej: Polega na zmianie wyglądu strony internetowej bez zgody jej właściciela, co często służy do przekazania określonego komunikatu politycznego.

Przykład: w 1996 roku, grupa hacktystów znana jako „Legion of the Underground” dokonała defacementu stron internetowych rządowych w Chinach i Iraku, protestując przeciwko polityce tych państw wobec praw człowieka. Zmienili oni zawartość stron, dodając komunikaty krytykujące rządy tych krajów.

- Ujawnianie dokumentów: Hacktywiści mogą włamać się do systemów komputerowych i ujawnić dokumenty, które dowodzą nieetycznych praktyk rządu lub dużych korporacji. Przykład: w 2010 roku, WikiLeaks wypuściło ogromną ilość tajnych dokumentów dyplomatycznych Stanów Zjednoczonych, znanych jako „Cablegate”. Dokumenty te zostały przekazane WikiLeaks przez Chelsea Manning, która uzyskała do nich dostęp pracując jako analityk wywiadu w armii USA. Ujawnienie tych dokumentów miało na celu zwrócenie uwagi na sekrety polityczne i działania dyplomatyczne, które według twórców WikiLeaks powinny być jawne.

Źródła:

- Levy, S. (1984). Hackers: Heroes of the Computer Revolution. Anchor Press/Doubleda

- Wagner, C. G. (1983). The Wargames Scenario: Regulating Teenage Hackers or Reaching Out to Them? The Futurist, 17(5)

- https://www.eccouncil.org/

- https://www.hackerone.com/

- Craig F. Walker/The Denver Post / Getty Images

- Himanen, P. (2001). The Hacker Ethic: A Radical Approach to the Philosophy of Business. Random House.

- Durumeric, Zakir, et al. „The Matter of Heartbleed.” Proceedings of the 2014 Conference on Internet Measurement Conference. ACM, 2014

- Internet Activities Board (IAB). RFC 1087 – Ethics and the Internet.

- Olson, P. (2012). We Are Anonymous: Inside the Hacker World of LulzSec, Anonymous, and the Global Cyber Insurgency. Little, Brown and Company

- Denning, D. E. (2001). Activism, Hacktivism, and Cyberterrorism: The Internet as a Tool for Influencing Foreign Policy. W: J. Arquilla & D. Ronfeldt (Eds.), Networks and Netwars: The Future of Terror, Crime, and Militancy. RAND Corporation.

- Davies, N. (2011). WikiLeaks: Inside Julian Assange’s War on Secrecy. Guardian Books.

- https://hackeru.pl/oscp-certyfikat/

- http://www.alickgardiner.com/hackthebox1/

- https://www.avast.com/c-hacker-types

- https://medium.com/@hackersleague/what-is-website-defacement-attack-8d85b4ddabf9

- https://bezpiecznyinternet.edu.pl/co-to-jest-ddos/

- https://en.wikipedia.org/wiki/Hacker_ethic

- Levy, S. (1984). Hackers: Heroes of the Computer Revolution. Anchor Press.

- https://www.raptisrarebooks.com/product/hackers-steven-levy-first-edition-signed-marvin-minsky/

- https://www.geeksforgeeks.org/what-is-heartbleed-bug-in-ethical-hacking/

- https://insidetelecom.com/what-makes-ethical-hacking-ethical/

Bardzo inspirujący artykuł, który skutecznie podkreśla znaczenie etycznego hackingu w dzisiejszym świecie. Jedna sugestia, która mogłaby dodatkowo wzbogacić treść, to omówienie roli edukacji w kształtowaniu przyszłych etycznych hakerów. Wprowadzenie programów szkoleniowych na uniwersytetach oraz w szkołach średnich, skupiających się na etycznych aspektach hackingu i cyberbezpieczeństwa, mogłaby pomóc w rozwijaniu odpowiednich postaw i promocji bezpiecznego oraz odpowiedzialnego podejścia do różnych technologii.